Сегодня прочитал публикацию на

Habrahabr от Анатолия Ализара "Извлечение 4096-битных ключей RSA с помощью микрофона"

который рассказал о работе известного криптографа Ади Шамира и

других по извлечению ключей шифрования с помощью акустической

аппаратуры. Это очередное подтверждение эффекта приведенного в серии

моих статей на тему "Генерация процессором электромагнитных помех и

их фильтрации", первая из которых была опубликована еще в 2000 -

2002 годах под названием

"Механизм генерации помех в

БИС процессоров". Не смотря на то что эффект хорошо известен,

разработчики процессоров периодически обращают на это явление, но

явление продолжает существовать и его проявления тоже.

И мне только остается испытывать некоторое моральное удовлетворение,

что проблема обнаруженная мной еще в начале века и не вызвавшая

интереса ни производителей (разве что продвинутых пользователей),

как я и писал, только обостряется.

Приведу здесь часть публикации Анатолия Ализара:

|

Знаменитый криптограф Ади Шамир (буква “S” в аббревиатуре

RSA) с коллегами вчера опубликовал научную работу под

названием «Извлечение

ключа RSA путём акустического криптоанализа с низкой

частотой дискретизации» (RSA

Key Extraction via Low-Bandwidth Acoustic Cryptanalysis). За

сложным названием скрывается исключительно доступный метод

извлечения ключей RSA (в реализации GnuPG) с помощью

обычного мобильного телефона или микрофона. Достаточно лишь

положить телефон в 30 см от компьютера жертвы. Если

использовать качественные микрофоны, то извлекать ключи

можно с расстояния до 4 метров. |

|

|

В

это сложно поверить, но уже проведено несколько успешных

экспериментов по извлечению ключей с разных моделей

компьютеров, а также написано программное обеспечение, с

помощью которого независимые исследователи могут проверить

результаты.

Работа является продолжением известной презентации Ади

Шамира от 2004 года.

Тогда он показал теоретическую возможность извлечения ключей

и продемонстрировал разницу в звуковой картине при

дешифровке текста с разными ключами RSA.

Сейчас же удалось выйти на принципиально новый уровень, за

что нужно благодарить в первую очередь разработчика Льва

Пахманова (Lev Pachmanov), который написал уникальный софт

для обработки сигналов.

«Многие компьютеры издают высокочастотный звук во время

работы, из-за вибраций в некоторых электронных компонентах,

— объясняет Ади

Шамир. — Эти акустические эманации больше, чем назойливый

писк: они содержат информацию о запущенном программном

обеспечении, в том числе о вычислениях, связанных с

безопасностью». В 2004 году Шамир доказал, что разные ключи

RSA вызывают разные звуковые паттерны, но тогда было

непонятно, как извлекать отдельные биты ключей. Основная

проблема заключалась в том, что звуковое оборудование не

способно записывать звук с достаточно высокой частотой

дискретизации: всего лишь 20 КГц для обычных микрофонов и не

более нескольких сотен килогерц для ультразвуковых

микрофонов. Это на много порядков меньше частоты в несколько

гигагерц, на которой работают современные компьютеры.

Теперь благодаря вышеупомянутому Пахманову создано

программное обеспечение, которое извлекает полные

4096-битные ключи GnuPG с компьютеров различных моделей

после часа прослушивания, если компьютер осуществляет

дешифровку. Проведена успешная демонстрация подобной атаки

при помощи смартфона, который лежал в 30 см от компьютера, а

также атака с использованием направленных микрофонов с

расстояния до 4 метров. Фоновый шум, а также звуки

вентилятора, винчестера и других компонентов обычно не

мешают анализу, потому что они издаются на низких частотах

ниже 10 КГц и могут быть отфильтрованы, в то время как

интересующие писки электронных компонентов — на более

высоких частотах. Использование многоядерных процессоров

облегчает атаку. Звуки компьютеров с одинаковой аппаратной

конфигурацией тоже не мешают друг другу, потому что

компьютеры отличаются по расстоянию от микрофона, по

температуре и другим параметрам. |

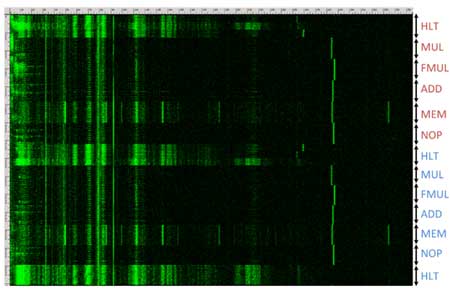

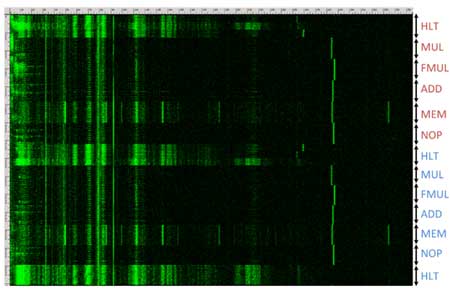

В работе Ади Шамира приведена спектрограмма шумов снятая с

помощью микрофона Brüel&Kjær 4939. Она показана на рис.1.

Рисунок 1 |

Рисунок 2 |

На рис.2 показана осциллограмма напряжения на шине питания из

статьи "Некоторые особенности схем цепей

распределения питания скоростных СБИС

на МОП структурах" написанной еще в в начале 2000 х.

Хорошо видны характерные пульсации определяемые режимом работы

процессора (см. Рис.1 из названной статьи).

Электромагнитные явления (генерация помех в цепях питания

процессоров) проявляются как сами по себе так и в виде побочных

акустических шумов (в том числе и не слышных уху и находящихся на

частотах превышающих 10-20 КГц) за счет их генерации на

конденсаторах (пьезоэлектрический эффект) и катушках

индуктивности (магнитострикционный эффект сердечников и

непосредственное излучение звука витками катушек индуктивности).

Звуковые эффекты описанные Ади Шамиром являются акустическими

проявлениями тех же самых помех генерируемых процессорами в линиях

распределения питания процессоров. Эти импульсные токи и напряжения

излучаются в виде акустических сигналов в окружающее компьютер

пространство и присутствуют на земляной шине материнской платы.

Рассматриваются

следующие сценарии акустической атаки атаки:

-

Установка специального приложение в свой смартфон и

организация встречи с жертвой, во время встречи

размещение телефона недалеко от его ноутбука.

-

Взлом телефона жертвы, установка там специальной

программы и ожидание, пока телефон не окажется рядом с

компьютером.

-

Использование веб-страницы, которая может включить

микрофон через браузер (Flash или HTML Media Capture).

-

Использование традиционных жучков и лазерных микрофонов

для новой области работы.

-

Отправка своего сервера на хостинг с хорошим микрофоном

внутри. Акустическое извлечение ключей со всех

окружающих серверов.

-

Установка жучков в вентиляционные отверстия серверов и

рабочих станций.

|

Мощность помех генерируемых современными процессорами настолько

велика, что эти помехи можно зарегистрировать "на другом конце

кабеля VGA, USB или Ethernet".

Другими словами, подключение не сертифицированных устройств к

компьютеру тоже может способствовать извлечение ключей RSA и других

систем шифрования.

Ади Шамир отмечает, что у современных многоядерных процессорах

уровень звукового сигнала увеличивается (это же можно отнести и к

электромагнитному излучению - помехам генерируемым процессорами).

Да это и понятно.

Процессор содержит узлы синхронно обрабатывающие потоки и чем

больше будет синхронно работающих узлов (в том числе и ядер), тем

мощнее будет генерируемая помеха и соответственно ее акустические и

электромагнитные проявления.

Заключение

Уже существуют предложения по изменению алгоритмов шифрования, но

не исключив техническую сторону проблемы ее не решить. но эти

решения позволят разве что уменьшить расстояние фиксации до меньших

значений. Но единственным решением может быть только снижение уровня

генерируемых процессором помех.

Теоретически возможно "рассинхронизировать" работу узлов

процессора, что снизит уровень помех.

P.S.

Статья пока в работе, это только

быстрая реакция.

А.Сорокин

декабрь 2013г.