Антивирусная программа AVZ - Олега Зайцевана страницах сайта www.electrosad.ru | ||

|

Утилита является прямым аналогом программ Trojan Hunter и LavaSoft Ad-aware 6.

Первичной задачей программы является удаление AdWare, SpyWare и троянских

программ. Сразу следует отметить, что программы категорий SpyWare, AdWare по определению не являются вирусами или троянскими программами. Они шпионят за пользователем и загружают информацию и программный код на пораженный компьютер в основном из маркетинговых соображений (т.е. передаваемая информация не содержит критических данных – паролей, номеров кредитных карт и т.п., а загружаемая информация является рекламой или обновлениями). Однако очень часто грань между SpyWare и троянской программой достаточно условна и точная классификация затруднительна. Моя методика классификации и критерии описаны в данной справочной системе. Дополнительную информацию о вредоносных программах можно найти в книге:

"Rootkits, SpyWare/AdWare, Keyloggers & BackDoors. Обнаружение и защита"

Особенностью программы AVZ является возможность настройки реакции программы на каждую из категорий вредоносных программы – например, можно задать режим уничтожения найденных вирусов и троянских программ, но заблокировать удаление AdWare. Другой особенностью AVZ являются многочисленные эвристические проверки системы, не основанные на механизме поиска по сигнатурам – это поиск RootKit, клавиатурных шпионов, различных Backdoor по базе типовых портов TCP/UDP. Подобные методы поиска позволяют находить новые разновидности вредоносных программ. Кроме типового для программ данного класса поиска файлов по сигнатурам в AVZ встроена база с цифровыми подписями десятков тысяч системных файлов. Применение данной базы позволяет уменьшить количество ложных срабатываний эвристики и позволяет решать ряд задач. В частности, в системе поиска файлов есть фильтр для исключения известных файлов из результатов поиска, в диспетчере запущенных процессов и настроек SPI производится цветовое выделение известных процессов, при добавлении файлов в карантин производится блокировка добавления известных AVZ безопасных файлов. Как показала моя практика, очень часто программа типа SpyWare может быть классифицирована как AdWare и наоборот (причины просты – целью шпионажа в большинстве случаев является целевая реклама). Для таких случаев в своей классификации я ввел обобщающую категорию Spy, которая грубо может трактоваться как AdWare+SpyWare. Термин Spy переводится как «шпион», «тайный агент», «следить», «подглядывать», «совать нос в чужие дела». Этот термин достаточно хорошо подходит к программам подобного класса. Начиная с версии 4.29 в AVZ локализация интерфейса и протоколов выполняется на основе обновляемых баз, на текущий момент поддерживается русский и английский язык, выбор языка производится автоматически или вручную при помощи параметра командной строки Lang или профиля локализации. Выбор языка идет автоматически (на русскоязычной системе русский, на остальных - английский) или вручную через параметры командной строки и профиль локализации. Параметр командной строки - lang=X, где X - название локализации, RU для русского, EN - для английского. Т.е. для принудительного включения русского языка нужно вызывать AVZ в виде avz.exe lang=ru (соответственно для принудительного включения английского avz.exe lang=en)

Ограничения программы:

Инсталляция и системные требованияАнтивирусная утилита AVZ не требует инсталляции на ПК (у текущей версии в комплекте нет инсталлятора и деинсталлятора - в них просто нет надобности). Естественно, не требуется и деинсталляция. Единственно требование для нормального функционирования утилиты - размещение баз с описанием вирусов (они имеют расширение *.avz) в подкаталоге BASE утилиты. Антивирусная утилита AVZ при выключенном лечении (это режим по умолчанию) в процессе работы ничего не изменяет в настройках системы и реестре, не устанавливает и не удаляет классы и библиотеки, поэтому проверка компьютера при выключенном лечении не оказывает на ПК и операционную систему никакого воздействия. Единственным изменением, вносимым на время работы в конфигурацию компьютера, является загрузка драйвера AVZ.SYS, который на время проверки копируется в каталог Driver и удаляется после завершения проверки. Этот драйвер устанавливается и загружается только при включенном режиме поиска руткитов. Работа утилиты в режиме лечения вносит изменения - в этом случае с ПК удаляются найденные вредоносные программы и (в ряде случаев) сопутствующая им информация (ключи реестра, ярлыки и т.п.) Антивирусная утилита AVZ не выдвигает особых системных требований - ее работоспособность проверена на сотнях компьютеров с операционной системой W9x, Windows NT, 2000 Professional и Server, XP Home Edition и XP Professional (SP1, SP2, SP3), Windows 2003 (SP1), Windows Vista (SP1, SP2), Windows 7. Технологии AVZPM, AVZGuard, BootCleaner не поддерживаются в Win 9x и в 64-bit версиях операционных систем XP/Vista. При использовании AVZ необходимо учитывать, что при его применении на серверах следует соблюдать особую осторожность, особенно в случае запуска AVZ из терминальной сессии. Антивирусная утилита AVZ не обменивается информацией с сетью и Интернет (не передает и не принимает данные, не прослушивает порты), поэтому для ее эксплуатации не требуется дополнительная настройка Firewall. Исключением является обновление AV баз, которое запускается по команде пользователя - для обновления баз AVZ обращается к указанному в настройке сайту по порту 80 с использованием протокола HTTP. В случае необходимости можно произвести принудительное удаление ключей реестра и файлов, которые AVZ мог создать на диске, что эквивалентно его деинсталляции - для этого следует воспользоваться микропрограммой номер 6 в разделе Стандартные скрипты или выполнить скрипт: begin ExecuteStdScr(6); end. Структура папок программыУтилита AVZ может устанавливаться в любую папку, но для определенности будем считать, что это папка с именем AVZ. Структура папок: AVZ - папка в которой находятся файлы и папки, Base - Базы AVZ с описаниями вредоносных программ и методик их лечения. Загруженные обновления необходимо помещать именно в эту папку, Backup - Папка с резервными копиями критических настроек системы. Резервные копии создаются автоматически в процессе лечения и восстановления системы или выполняются по команде пользователя. Папка содержит подкаталоги с именами вида «ГГГГ-ММ-ДД», где ГГГГ – год, ММ – месяц, ДД – день, Infected - Папка с копиями удаленных вредоносных объектов, Quarantine - Карантин – папка с копиями подозрительных объектов, Папки Infected и Quarantine внутри содержат подкаталоги с

именами вида «ГГГГ-ММ-ДД», где ГГГГ – год, ММ – месяц, ДД – день. На заметку: Папки Infected и Quarantine могут быть

перемещены в любой каталог с помощью ключа командной строки

QuarantineBaseFolder Техническая поддержкаНесмотря на то, что утилита AVZ является бесплатной программой, у нее имеется техническая поддержка по электронной почте:

При написании письма желательно четко сформулировать тему письма, кратко и точно изложить суть проблемы, пожелания или вопроса. От этого будет зависеть время реакции на письмо (согласитесь, заголовок "Подозрительный объект для проверки" гораздо информативнее, чем "Спасите !", "Помогите", "SOS" и т.п.). Если Вы присылаете подозрительный объект, о котором у Вас есть информация (например, AVZ заподозрил некую DLL как клавиатурный шпион, а Вы знаете, что она является компонентом программы X) - пожалуйста, укажите ее - это упростит и ускорит анализ. Файлы, присланные не через карантин AVZ или в архивах экзотического формата рассматриваются в последнюю очередь.

При написании письма желательно придерживаться следующих правил: 1. Создавать письма с информативными заголовками. Это упростит анализ и ускорит время реакции. Например "Подозрительный файл (срабатывание антикейлоггера)" или "Подозрение на RootKit" - куда информативнее, чем заголовки типа "SOS", "Спасите", "Помогите", "Караул", "от Васи Пупкина" и т.п.

2. В тексте письма желательно указать: 2.1 Версию операционной системы 2.2 Краткую формулировку проблемы (т.е. что и где обнаружилось, где, какие симптомы) 2.3 Желательно приложить протокол AVZ и результаты исследования системы (Файл/Исследование системы)

3. В случае, если подозрительные файлы в архиве занимают

большой объем (более 1-2 МБ), то необходимо предварительно прислать письмо с

описанием проблемы, протоколами и указанием размера подозрительных файлов.

Назначением программы является:

Таким образом AVZ позиционируется как интерактивный инструмент, предназначенный для полуавтоматического изучения ПК с целью поиска и уничтожения вредоносных программ. Одной из основных особенностей AVZ является поддержка внешних скриптов, под управлением которых возможен автоматический анализ, чистка компьютера и карантин файлов. Система команд скриптового языка и примеры описаны справке.

Работа с программойПеред началом работы с программой на время проверки и лечения рекомендуется отключить средства фонового мониторинга изменений реестра и антивирусные мониторы. Данное условие не является обязательным, однако его несоблюдение может привести к существенному увеличению длительности сканирования - несколько часов вместо нескольких минут. Причина этого состоит в том, что антивирусный монитор проверяет все открываемые файлы в момент их открытия.

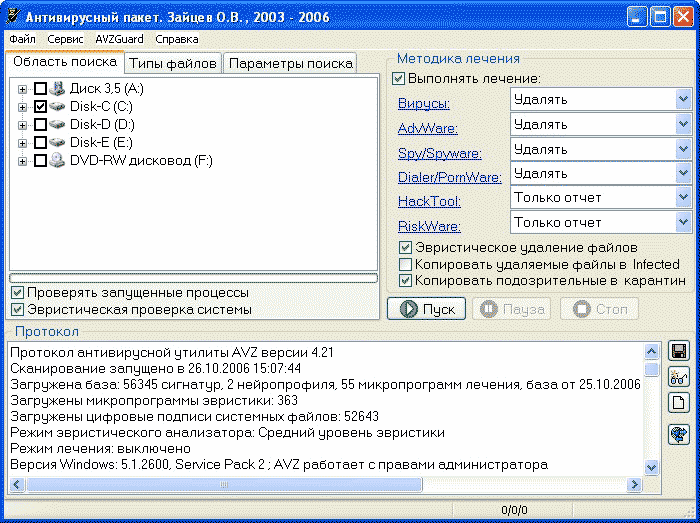

Главное окно программыГлавное окно программы содержит все основные элементы управления - главное меню, настройки процесса поиска и лечения, окно просмотра протокола и строку статуса.

Кнопка "Пуск" позволяет запустить проверку выбранных дисков и каталогов. Кнопка "Пауза" позволяет временно приостановить проверку файлов. Данная кнопка автоматически разблокируется при выполнении операций, для которых допустима приостановка. Возобновление сканирования производится повторным нажатием на кнопку "Пауза" Кнопка "Стоп" позволяет в любой момент прервать процесс проверки. На время проверки большинство элементов интерфейса AVZ блокируются

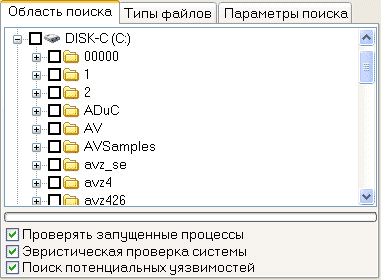

Закладка "Область поиска"предназначена для задания области поиска вредоносных программ. Она содержит древовидный список дисков и папок. Напротив каждого элемента списка имеется переключатель, который позволяет включить любой из элементов списка в поиск или исключить из него.

При нажатии над списком папок правой кнопки мыши выводится меню, позволяющее:

Переключатели напротив каталогов определяют режим сканирования, возможны варианты: - файлы и подкаталоги данного каталога не сканируются, - сканируются все файлы и подкаталоги данного каталога, - сканируются все файлы данного каталога и часть его подкаталогов (эта ситуация возникает, если подкаталогов несколько и отмечена часть из них), - сканируются только файлы данного подкаталога, подкаталоги не сканируются. Включить этот режим сканирования каталога можно через контекстное меню, вызываемое по правой кнопки мыши - пункт "Проверять только файлы в указанной папке (без подкаталогов)".

Переключатель "Проверять запущенные процессы" Переключатель "Проверять запущенные процессы" позволяет включить проверку всех запущенных процессов и загруженных библиотек перед началом проверки системы. Этот переключатель включен по умолчанию, и отключать его не рекомендуется. Если разрешено лечение, то при обнаружении процесса вредоносной программы AVZ принудительно завершает процесс перед удалением файла.

Переключатель "Эвристическая проверка системы" Переключатель "Эвристическая проверка системы" включает дополнительную эвристическую проверку системы. Особенность этой проверки состоит в анализе запущенных процессов, реестра и диска для поиска неизвестных для AVZ разновидностей вредоносных программ по их характерным признакам. Если этот режим включен и AVZ обнаружит подозрительные объекты, то он сообщит об этом в протоколе. Включение эвристической проверки увеличивает общее время сканирования системы. Основой эвристической проверки системы являются так называемые микропрограммы эвристики, которые хранятся в базах данных и постоянно обновляются. Переключатель "Поиск потенциальных уязвимостей" Переключатель "Поиск потенциальных уязвимостей"включает подсистему, которая ищет потенциальные проблемы в области безопасности. Следует понимать, что выдаваемые данной системой сообщения носят рекомендательный характер из раздела "На это стоит обратить внимание". Если после выполнения поиска потенциальных уязвимостей выполнить исследование системы, то в средство формирования скрипта протокола исследования системы будут добавлены пункты для создания скрипта устраняющего найденный проблемы (при условии, что их можно исправить скриптом).

На закладке "Область поиска" также размещается прогресс-индикатор, показывающий примерное состояние процесса сканирования.

Закладка "Типы файлов"позволяет настроить типы проверяемых файлов.

Переключатель "Типы файлов". Данный переключатель позволяет выбрать типы файлов, проверяемые AVZ. По умолчанию выбран пункт "Потенциально опасные файлы" - в этом случае AVZ проверяет только файлы с определенными расширениями (EXE, DLL, OCX, SYS, CAB, INF …) - т.е. исполняемые файлы или файлы, которые могут содержать данные для установки вредоносных программ или опасные скрипты. Выбор пункта "Все файлы" приводит к проверке абсолютно всех файлов, независимо от их расширения. При сканировании диска в этом режиме проверяется большее количество файлов, в результате скорость проверки замедляется. В этом режиме блокируется переключатель "Включая файлы по маске", т.к. в данном случае он теряет смысл. Выбор пункта "Файлы по маскам пользователя" приводит к тому, что поиск ведется только по маскам, заданным пользователем в полях "Включая файлы по маске" и "Исключая файлы по маске". На заметку: Если на закладке "Область поиска" включен переключатель "Проверять запущенные процессы", то запущенные программы и загруженные библиотеки проверяются в любом случае, независимо от их расширения и настройки в радиогруппе "Типы файлов".

Переключатель "Включая файлы по маске" Переключатель "Включая файлы по маске:" позволяет включить в поиск файлы, соответствующие заданной пользователем маске. Этот переключатель теряет смысл в режиме "Все файлы" и при выборе этого режима автоматически выключается и становится недоступным.

Переключатель "Исключая файлы по маске" Переключатель "Исключая файлы по маске:" позволяет исключить из проверки файлы, соответствующие заданной пользователем маске. Исключение файлов по маске может использоваться совместно с включением по маске или режимов "Все файлы". Указание одинаковых элементов в списке включения и исключения не является ошибкой, исключение имеет приоритет над включением - например, при указании включения в сканирование файлов *.vir и исключения *.vir приоритетно исключение. Более того, исключение по более общей маске доминирует над включением, например при включении trojan*.exe и исключении *.exe файл с именем trojan.exe будет исключен из проверки На заметку: Поля с маской могут включать несколько масок, разделенных запятой, пробелом или символом ";". В маске могут присутствовать символы "?" (любой символ в позиции знака ?) и * (любые символы). *.* - поиск всех файлов *.exe - поиск файлов с расширением exe dialer.exe - поиск файла с конкретным именем "dialer.exe" dialer.exe, *.dll, trojan*.sys - поиск файлов с именем dialer.exe или файлов с любым именем и расширением DLL или файлов с именем Trojan<любые символы>.sys *.exe, *.dll, *.sys, *.ocx - поиск файлов с указанными расширениями

Переключатель "Отчет о чистых объектах" Переключатель "Отчет о чистых объектах" позволяет включить в протокол список файлов, в которые проверены AVZ и, по его мнению, не являются вирусами или вредоносными программами.

Переключатель "Проверять чистые объекты по базе безопасных" Данный переключатель доступен только при включенном переключателе "Отчет о чистых объектах". При его включении каждый файл, не являющийся по мнению AVZ вирусом или вредоносной программой проверяется по базе безопасных файлов и результаты этой проверки заносится в протокол. Данная операция замедляет сканирование и полезна для системных администраторов и вирусологов, проводящих сортировку файлов перед анализом.

Переключатель "Проверять потоки NTFS" Данный переключатель включает проверку потоков в NTFS файлах. Потоки не видны при просмотре диска при помощи файловых менеджеров и проводника, поэтому многие вредоносные программы маскируют свои исполняемые файлы, размещая их в потоке. AVZ может проверять потоки и удалять из них найденные вредоносные объекты. Переключатель включен по умолчанию и его отключение не рекомендуется

Переключатель "Проверять архивы" Управляет проверкой архивов. Переключатель включен по умолчанию. Под архивом понимаются так-же CHM файлы, MHT файлы, файлы электронной почты и прочие структуры, которые могут содержать внутри себя другие файлы.

Переключатель "Не проверять архивы более xx мб." Данный переключатель активен, если включена проверка

архивов. По умолчанию он включен и архивы размером более 10 мб не

проверяются. Пороговый размер задается пользователем, но он не может быть

менее 1 мб. Закладка "Параметры поиска"позволяет настроить параметры поиска:

Группа "Эвристический анализ" содержит регулятор уровня срабатывания эвристики. AVZ поддерживает 4 уровня эвристического анализа:

Группа "RootKit"Группа "RootKit" содержит настройки системы обнаружения и блокирования RootKit. Переключатель "Детектировать RootKit" позволяет включить детектор RootKit, который пытается обнаружить присутствие в системе RootKit по характерным для него признакам. Следует отметить, что возможны своего рода ложные срабатывания - в качестве RootKit могут детектироваться системные утилиты, антивирусные мониторы, Firewall. Это нормальное явление, т.к. подобные программы и утилиты вмешиваются в работу других приложений и искажают работу стандартных API функций. Переключатель "Блокировать RootKit" доступен только при включенном переключателе "Детектировать RootKit" и позволяет включить систему активного противодействия RootKit. Следует отметить, что включение противодействия RootKit может привести к непредсказуемым последствиям и нужно быть готовым к зависанию программы AVZ и системы в целом. Поэтому перед активацией противодействия RootKit необходимо закрыть все программы, желательно отключится от сети, и затем выгрузить антивирусный монитор и Firewall.

При включении блокирования RootKit автоматически включается система эвристического поиска процессов и файлов RootKit. Принцип действия системы основан на анализе системы до и после блокировки перехватчиков, что позволяет обнаружить маскируемые процессы, сервисы и драйверы.

Система AVZGuard и антируткит режима ядра являются взаимоисключающими, при включении AVZGuard нейтрализация руткитов в режима ядра отключается.

На заметку: В случае проверки системы с нейтрализацией Kernel RootKit необходимо перезагрузиться !! Это связано с тем, что нейтрализация перехватчиков может нарушить работу антивирусных мониторов, компонент Firewall и прочих программ, отвечающих за безопасность. Перезагрузка актуальна только в случае восстановления перехваченных функций - в этом случае AVZ указывает на необходимость перезагрузки в конце протокола.

Группа "Winsock Service Provider"Группа "Winsock Service Provider" позволяет настроить работу системы проверки и настройки анализатора SPI (который более известен как LSP благодаря утилите LSP Fix). Настройки SPI модифицируют многие современные вирусы и SpyWare, типовые проявлением повреждения настроек является появление сбоев при работе в Интернет. Переключатель "Проверять настройки SPI / LSP" позволяет включить анализатор настроек - при этом проверка производится автоматически и все найденные проблемы и ошибки выводятся в протокол. Установка переключателя "Автоматически исправлять ошибки в SPI/LSP" позволяет включить систему автоматического исправления найденных ошибок - исправление ошибок производится в автоматическом режиме и не требует от пользователя понимания тонкостей работы SPI. Начиная с версии 4.26 в случае обнаружения ошибок перед их автоматическим исправлением AVZ автоматически создает резервную копию настроек SPI в папке BackUp. Резервная копия является стандартным REG файлом и может быть импортировна в реестр в случае необходимости. Для устранения ошибок в ручном режиме рекомендуется использовать Менеджер Winsock SPI (LSP, NSP, TSP).

Переключатель "Поиск клавиатурных шпионов (Keylogger)" Переключатель "Поиск клавиатурных шпионов (Keylogger)" позволяет включить детектор клавиатурных шпионов и троянских DLL (под троянской DLL понимается библиотека, внедряемая в адресное пространство запущенных процессов). Поиск ведется без применения механизма сигнатур, в результате чего результаты носят вероятностный характер. Для оценки степени похожести обнаруженных библиотек на клавиатурный шпион (KeyLogger) применяется нейросеть, распознающая характерные особенности клавиатурного перехватчика. Кроме того, AVZ производит поведенческий анализ всех заподозренных библиотек и выводит собранную информацию в протокол.

На заметку: Анализатор AVZ и нейросеть в состоянии найти подозрительные библиотеки и оценить степень их похожести на типовые перехватчики событий оконных событий, событий клавиатуры и мыши (т.н. hook). Однако анализатор не может отличить вредоносный перехватчик (предназначенный для слежения за пользователем) и перехватчик, выполняющий полезные действия.

Переключатель "Поиск портов TCP/UDP троянских программ" Переключатель "Поиск портов TCP/UDP троянских программ" включает автоматический анализ списка открытых портов TCP и UDP. В составе AVZ имеется специальная база, в которой описаны несколько сотен портов, применяемых распространенными троянскими программами, Backdoor и вирусами. При обнаружении открытых портов, описанных данной базе, в протокол выводится предупреждение с указанием номера порта и списка вредоносных программ, применяющих данный порт. Открытые порты TCP и UDP можно также просмотреть в окне "Открытые порты TCP/UDP"

Переключатель "Автоматически исправлять системные ошибки" Переключатель "Автоматически исправлять системные ошибки" включает режим автоматического устранения опасных системных ошибок. Поиск системных ошибок ведется в ходе сканирования системы, на шаге 9. По умолчанию данный переключатель отключен, поэтому поиск ошибок ведется, информация об ошибках записывается в протокол, но они не устраняются. Следует учитывать, что помимо автоматического устранения ошибок можно применять мастер поиска и устранения проблем, который позволяет вручную выбрать, какие конкретно из найденных проблем следует исправить. В ходе автоматического устранения системных ошибок ведется запись проделанных изменений, позволяющая откатить эти изменения в случае необходимости через мастер поиска и устранения проблем. Группа "Параметры лечения"содержит настройки, определяющие действия AVZ при обнаружении вирусов.

Основным в этой группе является переключатель "Удалять найденные вирусы". По умолчанию данный переключатель отключен и AVZ работает в диагностическом режиме - информация обо всех найденных вредоносных объектах заносится в протокол, но никаких действий над ними не производится (во время сканирования AVZ ничего не изменяет в реестре или на диске).

Переключатель "Удалять найденные вирусы" При включении переключателя "Удалять найденные вирусы" AVZ переходит в режим лечения, при этом становятся доступными настройки для каждой из категорий вредоносных объектов. Для каждой категории объектов можно выбрать одно из двух действий - "удалять" (в этом случае производится удаление вредоносного объекта) и "Только отчет" - в этом случае лечение блокируется, но в протокол выводится сообщение об обнаруженном объекте.

Переключатель "Эвристическое удаление файлов" Переключатель "Эвристическое удаление файлов" позволят включить "разумное" удаление вредоносных файлов. Оно состоит в том, что после удаления файла производится анализ системы и удаляются все обнаруженные ссылки на удаленный файл (ключи реестра для автозапуска, зарегистрированные в реестре классы, элементы автозапуска и WinLogon, элементы SPI/LSP и т.п.). В результате удаление файла получается максимально корректным и данный режим рекомендуется включить.

Переключатель "Копировать удаляемые файлы в Infected" Переключатель "Копировать удаляемые файлы в Infected" включает режим создания резервных копий удаляемых файлов в папке Infected. Эта папка автоматически создается в каталоге AVZ. Для просмотра файлов в папке Infected в AVZ предусмотрен специальный просмотрщик, вызываемый из меню "Файл".

Переключатель "Копировать подозрительные в карантин" Переключатель "Копировать подозрительные в карантин" позволяет включить режим копирования подозрительных объектов в карантин. Это очень удобно для последующей отправки файлов на анализ, т.к. AVZ сам делает копии подозрительных файлов и снабжает каждый файл информационным ярлыком, в котором указано местоположение файла на диске, дата и причина помещения в карантин. В окне просмотра карантина имеется возможность автоматического создания защищенного паролем архива для его пересылки по электронной почте. ПротоколУтилита AVZ ведет два протокола: Текстовый протокол может автоматически

фильтроваться, управление режимом фильтрации производится при помощи ключа

командной строки

MiniLog

. Кроме того, предусмотрено дублирование выводимой в протокол информации

параллельным выводом в текстовый файл - управление этим режимом производится

при помощи ключа

SpoolLog

Обновление базОбновление баз в AVZ начиная с версии 4.00 может производиться через Интернет. Для выполнения обновления баз необходимо выполнить пункт меню "Файл/Обновление баз". Загрузка ведется с одного из двух сайтов - avz.virusinfo.info или z-oleg.com/secur, выбор сайта производится автоматически случайным образом, но есть возможность задать сайт вручную. Обновление баз состоит из трех операций:

В случае сбоя в ходе загрузки файлов все успешно загруженные файлы остаются в папке Temp и при повторных попытках обновления их повторная загрузка не производится.

По умолчанию для обращения в Интернет применяются настройки, заданные в Internet Explorer. Однако в ряде случаев (например, если не для работы с Интернет применяется IE или он не настроен) требуется вручную задать настройку обмена с Интернет. Для этого необходимо нажать кнопку в правой части поля "Настройки", что приведет к выводу окна настройки:

В данном окне можно задать один из четырех режимов работы:

Переключатель "запомнить настройки" позволяет сохранить введенные настройки для того, чтобы не выполнять перенастройку при каждом запуске AVZ. Настройки сохраняются в файле AVZ.INI и автоматически загружаются при следующем запуске AVZ.

На заметку: В случае применения AVZ в корпоративной сети возможно обновление баз с любого адреса и с любыми параметрами, заданными администратором. Для этого необходимо применить скрипт, содержащий команду ExecuteAVUpdateEx

Отложенное удаление файлаявляется встроенной функцией AVZ и применяется автоматически сканером для удаления известных вредоносных программ. Отложенное удаление позволяет удалять файлы запущенных приложений, загруженных DLL или файлы, открытые с монопольным доступом. AVZ выполняет отложенное удаление в два этапа: 1. Делается попытка удаление файлы обычным способом. Если эта попытка успешна и файл удаляется, то отложенное удаление не применяется 2. Если удаление файла на шаге 1 было неуспешным, то файл регистрируется для отложенного удаление.

Отложенное удаление файла производится при помощи пункта меню "Файл\Отложенное удаление файла". После выполнения этого пункта меню выводится диалоговое окно для ввода имени файла.

Имя файла можно ввести вручную, скопировать через буфер обмена или выбрать в диалоговом окне, которое вызывается при нажатии кнопки в правой части поля для ввода имени файла. После ввода имени файла необходимо нажать ОК для его удаление или кнопку "Отмена" для закрытия окна без удаления файла. В случае нажатия кнопки "ОК" выводится диалоговое окно с настройками параметров удаления файла.

Поддерживается два режима удаления: 1. Обычное удаление указанного файла (производится при выборе опции "Удаление файлов"). Этот режим не рекомендуется применять 2. Удаление файла и эвристическая чистка ссылок на файл в системе. В этом режиме кроме удаления файла производится автоматическая зачистка автозапуска и ряда ключей реестра, в которых мог быть зарегистрирован удаляемый файл (Winlogon, регистрация CLSID, расширения Internet Explorer и проводника и т.п.). Подобная очистка производится автоматически и делает удаление более корректным.

Если включить переключатель "Копировать удаляемые файлы в карантин", то перед удалением файла в карантине будет создана его копия.

Профили настроекAVZ позволяет сохранять настройки в виде именованных профилей. Профили являются текстовыми и содержат параметры, идентичные параметрам командной строки. После сохранения профили можно редактировать вручную. Для сохранения текущих настроек в виде профиля необходимо вызвать пункт меню "Файл\Сохранить профиль настроек". В открывшемся диалоговом окне сохранения файла необходимо задать имя файла и местоположение. Расширение файла не играет роли, но по умолчанию у профилей используется расширение prf. Загрузка профиля производится при помощи пункта меню "Файл\Загрузить профиль настроек". При выполнении этого пункта меню выводится диалоговое окно открытия файла, в котором необходимо выбрать нужный профиль.

У AVZ предусмотрена поддержка профиля по умолчанию.

Этот профиль автоматически загружается при старте AVZ и должен располагаться

в рабочей папке AVZ под именем "avz.prf". Профиль локализации- это INI файл, лежащий в папке на одном уровне с avz.exe с расширением loc. По умолчанию это avz.loc, но если avz.exe переименовывается скажем в gluck.exe, то профиль локализации должен симметрично переименоваться в gluck.loc. Профиль содержит секции: [MAIN] - главная секция с настройками. На текущий момент содержит единственный параметр Lang=X, аналогичный параметру командной строки (параметр командной строки имеет приоритет над параметром Lang секции Main) [X] - таких секций может быть неограниченное множество, X - название локализации - RU для русского, EN - для английского. Содержит параметры: Font - имя шрифта, применяемого в данной локализации вместо стандартного MS San Serif CharSet - кодовая страница. RUSSIAN_CHARSET соответствует 204, OEM_CHARSET - 255, ANSI_CHARSET - 0, DEFAULT_CHARSET - 1) ThreadLocale - если таковой параметр существует, то производится вызов SetThreadLocale, и заданный указанное в нем значение передается данной API функции. Подробности по данному коду см. к примеру http://www.frolov-lib.ru/books/bsp/v27/ch4.htm, для русского языка в частности будет 25

Пример профиля лакализации: [Main]

Параметры Font и CharSet следует менять в случае, если

при отображении русского языка на нерусскоязычной Windows возникают проблемы

с отображением текста. Карантин и папка InfectedВ утилите AVZ предусмотрено две папки для хранения копий удаляемых вредоносных файлов (папка Infected - карантин для инфицированных файлов) и подозрительных файлов (папка "карантин"), найденных эвристическим анализатором или помещенных в карантин пользователем вручную.

Работа с карантином и папкой Infected абсолютно идентична и производится в специальном окне, вызываемом из меню "Файл". Для работы с карантином необходимо воспользоваться меню "Просмотр карантина", для работы с папкой Infected - "Файл/ Просмотр папки Infected".

Дальнейшую работу для определенности рассмотрим на примере папки "Карантин".

В левой части окна размещается список вложенных папок папки "Карантин". Для упрощения работы папки именуются автоматические - имя папки формируется по маске ГГГГ-ММ-ДД, где ГГГГ - четыре цифры года, ММ - две цифры месяца, ДД - две цифры дня. Вложенные папки создаются автоматически по мере надобности, и такая структура существенно упрощает анализ файлов в карантине - они оказываются сгруппированными по дате занесения в карантин. Текущая папка подсвечивается маркером. Кнопки под списком папок позволяют удалить текущую папку (Кнопка "Удалить папку") и произвести полную очистку карантина (кнопка "Очистить карантин"). Полная очистка карантина приводит к удалению всех файлов и папок, находящихся в карантине.

При выборе папки в левой части окна отображается список находящихся в карантине файлов. Для каждого файла отображается полное исходное имя файла, причина помещения файла в карантин (имя вируса, сообщение о подозрении на вирус, информация о занесении файла вручную), имя файла в карантине и его размер.

Каждый файл можно отметить при помощи переключателя перед его именем. Для быстрой отметки всех файлов можно воспользоваться меню, вызываемым при нажатии правой кнопки над списком (меню содержит пункты, позволяющие отметить все файлы, снять отметку со всех файлов и инвертировать отметку).

Над списком файлов располагается панель инструментов с кнопками, позволяющими выполнять операции над отмеченными файлами. Нажатие кнопки "Удалить отмеченные файлы" позволяет избирательно удалить один или несколько отмеченных файлов, что полезно для чистки карантина. Кнопка "Архивировать отмеченные файлы" позволяет создать архив, в который помещаются отмеченные файлы. Архив по формату полностью совместим с ZIP архивом и автоматически защищается паролем "virus". Пароль полезен для отправки файлов на анализ, т.к. незащищенные паролем файлы могут быть остановлены почтовым антивирусом. Архивация выполняется встроенным в AVZ архиватором (для работы этой функции устанавливать и настраивать архиваторы типа WinZip не требуется). Если при создании архива указывается имя существующего файла zip, то файлы дописываются к существующему архиву. Таким образом, если возникает необходимость поместить в архив несколько файлов из разных папок карантина, то эту задачу можно решить, указывая в диалоге "Поместить в архив" один и тот же архивный файл.

Файлы в карантине (и соответственно в архиве) переименовываются - имена файлов формируются как avzNNNN.dta (где NNNNN - порядковый номер файла в папке). Для каждого файла avzNNNN.dta создается avzNNNN.ini, содержащий описание файла (исходное имя и местоположение файла в системе, дата и время помещения в карантин, причины карантина и размер файла).

Кнопка "Добавить по списку" вызывает диалоговое окно карантина файлов по списку. Кнопка "Автодобавление" вызывает диалоговое окно системы автоматического карантина файлов.

Автокарантин- это встроенное средство AVZ, позволяющее автоматически поместить в карантин все файлы, которые AVZ не опознает как компоненты системы при помощи каталога безопасности Microsoft или как безопасные объекты при помощи базы безопасных объектов. Автоматический карантин очень удобен для оперативного сбора файлов на исследуемом компьютере для последующего изучения или проверки несколькими антивирусами в стационарных условиях. Автокарантин вызывается из меню "Файл\Автокарантин" или при нажатии кнопку "Автодобавление" в окне просмотра содержимого карантина

Диалоговое окно системы автоматического копирования в карантин

Переключатели в диалоговом окне автоматического карантина позволяют указать, файлы каких категорий необходимо поместить в карантин. По умолчанию отмечены все категории. Для категории "Службы и драйвера" предусмотрена дополнительная настройка - по умолчанию в карантин копируются только активные службы и драйверы. Однако при помощи выпадающего списка можно выбрать другой режим - "все службы и драйверы". Копирование в карантин начинается при нажатии кнопки "Пуск" и может продолжаться достаточно продолжительное время (в зависимости от конкретной конфигурации, наличия антивирусного монитора и мощности компьютера автокарантин работает от 5-10 секунд до 2-3 минут). Процесс анализа отображается прогресс-индикатором. Нажатие кнопки "Закрыть" закрывает окно автоматического

копирования в карантин. Добавление в карантин по спискуСервис "Добавление в карантин по списку" удобен для массового добавления файлов в карантин по заранее известному списку. Для вызова диалогового окна карантина по списку можно применить меню "Файл\Добавление в карантин по списку" или нажать кнопку "Добавить по списку" в окне карантина.

Список файлов необходимо внести в поле "Список файлов", в

одной строке должно быть по одному имени файла. В именах файлов допускается

указание символов маски "*" и "?". После заполнения списка файлов необходимо

нажать кнопку "Пуск" для выполнения карантина. В поле "Протокол" при этом

формируется протокол выполнения карантина файлов. Встроенные средства поискаПоиск данных в реестреВ окне системы поиска в реестре размещается строка с образцом для поиска. В этой строке необходимо ввести образец для поиска, например имя DLL файла или фрагмент URL, установившегося в качестве домашней страницы.

При нажатии кнопки "Пуск" производится запуск процесса поиска (сам процесс может длиться несколько минут - скорость поиска зависит от производительности компьютера, количества ключей в реестре и настроек программы). Кнопка "Стоп" позволяет прервать процесс поиска.

Закладка "Протокол"Закладка "Протокол" содержит протокол работы программы. В протоколе содержатся найденные ключи, служебная информация, информация об удаленных ключах. Протокол может быть скопирован через буфер обмена для размещения в конференции или отправки по электронной почте. Кроме того, можно сохранить протокол в текстовый файл (меню "Файл/Сохранить протокол").

Закладка "Найденные ключи"Закладка "Найденные ключи" содержит таблицу с отсортированным по имени ключа списком всех найденных ключей (в таблице три столбца - "ключ", "параметр" и "значение"). Каждая строка таблицы содержит переключатель (checkbox), который позволяет отметить строку.

Под таблицей размещены две кнопки:

При нажатии над таблицей правой кнопки мыши выводится всплывающее меню, позволяющее отметить все строки, снять пометку со всех строк и инвертировать отметку.

Закладка "Параметры"Данная закладка содержит настройки поиска и настройки программы.

Поиск файлов на дискеДля поиска файлов на диске в AVZ встроена специальная сервисная функция, вызываемая из меню "Сервис / Поиск файлов на диске". Поиск файлов средствами AVZ имеет ряд преимуществ над системным поиском по ряду причин:

Для выполнения поиска необходимо отметить диски (или папки) в древовидном списке дисков и папок "Область поиска". Меню, вызываемое по правой кнопке мыши над проводником "Область поиска", позволяет быстро отметить жесткие диски, дисководы и CDROM. После задания области поиска необходимо указать имя файла или маску. Можно указать несколько имен файлов или несколько масок, перечисляя их через пробел, запятую или точку с запятой. Можно сочетать имена файлов и маски. Примеры: *.* - поиск всех файлов *.exe - поиск файлов с расширением exe dialer.exe - поиск файла с конкретным именем "dialer.exe" dialer.exe, *.dll, trojan*.sys - поиск файлов с именем dialer.exe или файлов с любым именем и расширением DLL или файлов с именем Trojan<любые символы>.sys *.exe, *.dll, *.sys, *.ocx - поиск файлов с указанными расширениями

В маске можно использовать стандартные символы * (на месте * могут встречаться любые символы в любом количестве) и ? (любой символ в заданной позиции). Пример: Trojan.ex? - этой маске к примеру могут соответствовать файлы Trojan.exe и Trojan.ex_ Маска является обязательной (для поиска файлов с любым именем необходимо указать маску *.*).

Кроме маски можно задать ряд условий поиска - размер, дату создания, дату модификации. Для включения условия необходимо установить переключатель, выбрать тип условия их списка и заполнить параметры в полях. Если параметр заполнен неправильно, то он подчеркивается красной волнистой линией и поиск блокируется. При наведении курсора мыши на некорректное поле выводится всплывающая подсказка, поясняющая причину ошибки.

Особого внимания заслуживает опция фильтра "Исключить файлы, известные AVZ как системные и безопасные". Включение данного переключателя приводит к тому, что каждый файл, соответствующий всем прочим условиям поиска проверяется по базе известных AVZ безопасных и системных файлов. Опознанные по базе безопасные файлы исключаются из результатов поиска. Это, как правило, очень существенно сокращает количество найденных файлов. Данный режим фильтрации очень удобен для поиска вирусов и SpyWare - можно задать маску поиска "*.exe *.dll", указать папку Windows, задать диапазон дат (как правило имеет смысл искать файлы, созданные за последний месяц от момента появлении проблем с ПК) и включить опцию "Исключить файлы, известные AVZ как системные и безопасные"

Поиск запускается при нажатии кнопки "Пуск". Для остановки поиска применяется кнопка "Стоп". Результаты поиска выводятся в протокол (закладка "Протокол") и в таблицу (Закладка "Найденные файлы"). В таблице отображаются основные параметры найденных файлов, любой из файлов можно отметить при помощи переключателя перед его именем. Отмеченные файлы можно скопировать в карантин или удалить (эти операции выполняются при нажатии соответствующих кнопок под списком). На заметку: У таблицы найденных файлов есть меню, вызываемое по правой кнопке мыши. Данное меню позволяет отметить все найденные файлы, снять и инвертировать отметку.

Поиск Cookie по даннымДля оперативного анализа содержимого хранимых на компьютере Cookies можно применить "Поиск Cookie по данным". Этот анализатор изучает Cookie, которые сохраняются браузерами Internet Explorer и Mozilla Firefox. Окно системы поиска вызывается из меню «Сервис\Поиск cookies». Данный анализатор позволяет пользователю узнать, какие сайты сохраняют в cookies критичную для него информацию - в последствии для этих сайтов можно создать правила, блокирующие прием от них cookies. Особенностью системы поиска является то, что поиск может вестись одновременно по нескольким текстовым образцам (при этом образцы разделяются пробелом или «;»). Поиск ведется с учетом того, что данные в cookie могу быть представлены в формате Base64, UUE, url-encoding или quoted-printable. Анализируемые форматы можно выбрать на закладке «Настройки», по умолчанию ведется попытка поиска во всех форматах.

Для проведения анализа в строке «Образец» необходимо ввести фрагменты e-mail адресов пользователя, применяемые для регистрации на Интернет сайтах имена и пароли, фрагменты номеров кредитных карт или иную информацию, которая вводилась в WEB формы и утечка которой, по мнению пользователя, представляет для него угрозу. При указании образцов поиска следует учитывать, что по сути ведется поиск вхождения указанных образцов в данных cookie, поэтому часто для эффективного поиска достаточно указать уникальные фрагменты, например "newvirus" вместо «newvirus@z-oleg.com» или последние 5 цифр номера кредитной карты вместо ее полного номера. После задания образцов необходимо нажать кнопку «Пуск» для запуска поиска. Поиск может занять некоторое время, как правило, не более 10-20 секунд. После завершения поиска формируется протокол, в котором указано, в каких cookie встречались указанные образцы. На закладке «Найденные Cookies» можно просмотреть список найденных Cookies, при нажатии кнопки «Просмотреть Cookie» на экран выводится содержимое текущего Cookie для детального анализа. На закладке "Настройки" задаются настройки поиска.

Настройки позволяют указать типы браузеров, для которых необходимо

анализировать Cookie и типы кодировок, которые необходимо применять в ходе

анализа содержимого Cookie. Встроенные утилитыДиспетчер процессовДля поиска шпионского ПО и троянских программ вручную в программу AVZ встроен собственный диспетчер процессов. Вызов диспетчера производится из меню "Сервис \ Диспетчер процессов".

Диспетчер процессов позволяет:

Для всех объектов диспетчер процессов может вычислять контрольные суммы MD5 и собирает дополнительную информацию.

Другой особенностью диспетчера процессов AVZ является возможность использования в его работе системы противодействия RootKit. В результате диспетчер процессов AVZ, как правило, в состоянии обнаружить и остановить процессы, маскируемые RootKit. Кроме того, если в систему установлен драйвер AVZ PM, до собранная им информация используется диспетчером процессов, что в частности позволяет удалять маскирующиеся процессы из KernelMode.

Закладка "Процессы" Закладка "Процессы" содержит список процессов (верхняя таблица) и информацию о текущем процессе (на закладках под таблицей процессов). Таблица процессов обновляется при нажатии кнопки "Обновить". Кнопка "Удалить процесс" позволяет завершить работу текущего процесса. Кнопка "Копировать в карантин" позволяет отправить копию исполняемого файла текущего процесса в папку "Карантин". Данная кнопка доступна только в случае, если файл не опознан по базе безопасных

Кнопка "Копировать в карантин все процессы, не опознанные как безопасные" позволяет отправить копию исполняемых файлов всех процессов, не опознанных по базе безопасных в папку "Карантин".

Кнопка "Сохранить протокол". Производит формирование HTML протокола, который сохраняется на диск в указанное пользователем место (для сохранения протокола выводится диалог сохранения файла стандартного вида). После сохранения протокола выдается предложение открыть его (открытие производится применяемым по умолчанию браузером).

Закладка "Параметры" На закладке "Параметры" размещены настройки диспетчера процессов:

Контекстное меню списка DLL

На заметку Принудительная выгрузка модуля в большинстве случаев приведет к неустранимой ошибке в приложении, из адресного пространства которого выгружена DLL. Собственно, ошибка в этом приложении любом случае произойдет при первой же попытке приложения вызвать функцию выгруженной таким образом DLL.

Диспетчер служб и драйверовДля поиска шпионского ПО и троянских программ вручную в программу AVZ встроен собственный диспетчер служб и драйверов (он работает только под NT и последующими системами на ее основе - Windows 2000, XP).

Диспетчер служб и драйверов позволяет:

Особенностью диспетчера служб и драйверов AVZ является возможность использования в его работы системы противодействия RootKit.

Вызов диспетчера производится из меню "Сервис\Диспетчер служб и драйверов"

Фильтр Фильтр позволяет управлять информацией, отображаемой на закладках с данными. Тип задает тип записей (Служба, Драйвер, Все), Поле статус - статус службы/драйвера в текущий момент (Активный, Не активный, Все). При включении закладки "Сервисы (по анализу реестра)" фильтрация по статусу становится невозможной - тип фильтра автоматически устанавливается в положение "Все". Закладки В окне диспетчера служб и драйвером предусмотрено три закладки: "Сервисы (по данным API)" - отображает службы и (или) драйверы по данным, возвращаемым API "Сервисы (по анализу реестра)" - отображает службы и (или) драйверы по данным, зарегистрированные в реестре "Параметры" - параметры диспетчера. Содержит единственный переключатель, управляющий проверкой файлов по базе безопасных.

Кнопки панели управления

Модули пространства ядраМенеджер модулей пространства ядра предназначен для отображения модулей, загруженных в пространство ядра. Запуск менеджера производится из меню "Сервис/Модули пространства ядра".

Менеджер модулей пространства ядра позволяет:

Менеджер модулей пространства ядра связан

с автокарантином, исследованием системы и системой AVZPM Менеджер Winsock SPI (LSP, NSP, TSP)Менеджер SPI/LSP позволяет просматривать списки поставщиков службы имен (NSP) и транспорта (TSP). Каждый поставщик может быть удален пользователем вручную. Подробно про SPI/LSP/TSP/NSP провайдеры можно почитать в отдельно разделе - Local Service Provider (LSP/SPI)

В окне менеджера Winsock SPI размещено три закладки:

На заметку Поиск ошибок может некорректно работать в случае запуска AVZ из терминальной сессии На заметку Автоматическое исправление ошибок

доступно из диалогового окна "Восстановление

системы" и из

скриптового языка (см. команду

AutoFixSPI).

Начиная с версии 4.26 перед исправлением ошибок AVZ автоматически создает

резервную копию настроек в папке BackUp. Резервная копия является

стандартным REG файлом. Открытые порты TCP/UDPВ AVZ встроен менеджер, позволяющий просматривать:

Для каждого открытого порта (или соединения) выводится имя исполняемого файла, но эта возможность действует только в Windows XP и Windows 2003. Кроме того, у AVZ имеется особая база с описанием назначения наиболее распространенных портов и степени их опасности (опасными считаются порты, используемые сетевыми вирусами, троянскими и Backdoor программами). Открытый порт, который используется опасной программой, выделяется красным цветом и в описании указано, какие вредоносные программы могут использовать данный порт.

Кроме возможности просмотра списка открытых портов в AVZ

встроена автоматическая проверка, выполняемая в ходе сканирования системы. В

ходе данной проверки производится построение списка открытых портов TCP и

UDP, после чего AVZ сопоставляет этот список с базой портов, применяемых

троянскими программами и сетевыми вирусами. При обнаружении совпадений в

протокол выводятся предупреждения с указанием номера порта, его описания и

имени программы (имя программы выводится только в XP, Windows 2003). Менеджер автозапускаМенеджер автозапуска отображает список программ и библиотек, загружаемых в ходе загрузки системы. Менеджер позволяет:

Анализатор менеджера автозапуска подключен к исследованию системы и автокарантину.

AVZ - менеджер автозапуска Окно менеджера автозапуска разделено на две части. В левой отображается список категорий автозапуска - папки автозапуска, реестре, Winlogon, MPR Servicies. Для просмотра конкретной группы автозапуска необходимо выбрать ее в древовидном списке категорий.

Менеджер расширений IEотображает список подключенных к Internet Explorer модулей расширения. Модули расширения - это BHO и различные панели. Менеджер позволяет:

Анализатор менеджера расширений IE подключен к исследованию системы и автокарантину.

Менеджер расширений проводникаотображает список подключенных к Explorer модулей расширения. Менеджер позволяет:

Анализатор менеджера расширений Explorer подключен к исследованию системы и автокарантину.

Менеджер апплетовпанели управления отображает список CPL файлов. CPL файл - это динамическая библиотека, экспортирующая определенные функции для взаимодействия с панелью управления. Менеджер позволяет:

Анализатор апплетов панели управления подключен к исследованию системы и автокарантину.

Менеджер расширений системы печатиотображает список расширений системы печати. Известно две разновидности расширений - мониторы печати и провайдеры.

Менеджер расширений системы печати Менеджер позволяет:

Анализатор менеджера расширений печати подключен к исследованию системы и автокарантину.

Менеджер планировщика заданийотображает задания, поставленные в очередь планировщиком задач или командой AT. Анализ заданий полезен ввиду того, что некоторые SpyWare и троянские программы используют планировщик для своего запуска или для запуска дроппера, который восстанавливает удаленный компоненты SpyWare. Менеджер позволяет:

Анализатор менеджера планировщика заданий подключен к исследованию системы и автокарантину.

Менеджер внедренных DLLпозволяет просмотреть список всех посторонних DLL, внедренных в процесс AVZ. Для каждой DLL выводится дополнительная информация (в частности, определенная нейросетью степень похожести на типовой перехватчик). Цветовая раскраска таблицы стандартна для AVZ - опознанные по базе безопасных библиотеки выделяются зеленым цветом.

Основание назначение анализатора - поиск причины сбоев в работе программ, вызванных установкой в систему некоторых перехватчиков - он показывает все внедренные DLL, в то время как искатель троянских DLL и кейлоггеров отображает только подозрительные.

Менеджер обладает типовой для остальных менеджеров AVZ функциональностью - карантин отдельного файла или всех неопознанных файлов, сохранение HTML протокола.

Менеджер протоколов и обработчиковотображает список модулей, зарегистрированных в системе в качестве обработчиков для протоколов (например, AP GZIP Encoding/Decoding Filter) и обработчиков (Handler-s), например ftp: Asychronous Pluggable Protocol Handler или http: Asychronous Pluggable Protocol Handler).

Менеджер позволяет:

Анализатор протоколов и обработчиков подключен к исследованию системы и автокарантину.

Менеджер Active Setupотображает список приложений, зарегистрированных в качестве Active Setup инсталляций. Известен ряд вредоносных программ, применяющих регистрацию в Active Setup для скрытного автозапуска.

Менеджер Active Setup Менеджер позволяет:

Анализатор Active Setup подключен к исследованию системы и автокарантину. Менеджер файла Hostsпозволяет просмотреть содержимое файла Hosts с возможностью удаления любой из его строк. Кроме удаления строк файла Hosts предусмотрена кнопка очистки данного файла, которая оставляет в файле только одну строку "127.0.0.1 localhost", что полезно для оперативной чистки данного файла после его повреждения троянскими программами. Анализатор менеджера файла Hosts подключен к исследованию

системы Общие ресурсы и сетевые сеансыДанный менеджер выполняет функции, аналогичные штатной

системной утилите "Инспектор сети". В окне менеджера имеется три закладки -

"Общие ресурсы", "Сетевые сеансы" и "Открытые файлы". Информация на данных

закладках обновляется автоматически с интервалом 2 секунды. Функции анализа и восстановленияИсследование системыИсследование системы - это функция, позволяющая изучить систему и сформировать HTML протокол, позволяющий обнаружить подозрительные файлы и программы. Исследование системы может применяться для оперативного изучения системы и (или) последующей отправки протокола для анализа в конференции вирусологов. Запуск исследования системы производится из меню "Файл / Исследование системы", при выполнении которого выводится диалоговое окно исследования системы.

Переключатели позволяют указать, какую информацию необходимо собрать в ходе исследования системы. По умолчанию все переключатели включены и сбор информации идет по максимуму. На исследование системы оказывает влияние антируткит (поскольку нейтрализация перехватов может привести к отображению маскируемой руткитом информации) и наличие в системе драйвера расширенного мониторинга системы AVZPM.

Группа параметров "Собираемая информация"

Переключатель "Запущенные процессы" Если он включен, то в отчет исследования системы выводится таблица со списком процессов.

Переключатель "Библиотеки процессов" Данный переключатель доступен, если включен переключатель "Запущенные процессы". Если он включен, то в отчет исследования системы выводится таблица со списком библиотек, используемых запущенными процессами. Поддерживается два вида списка - список DLL, совмещенный со списком процессов (после каждого процесса перечисляются его DLL) и список DLL в виде отдельной таблицы без повторов. Последний вариант выбран по умолчанию, т.к. список DLL без повторов гораздо компактнее (в этом списке есть столбец со списком PID процессов, использующих DLL)

Переключатель "Службы и драйверы" Если он включен, то в отчет исследования системы выводится таблица со списком служб и драйверов изучаемого компьютера. Данная функция не работает на Windows 9x

Переключатель "Модули пространства ядра" Если он включен, то в отчет исследования системы выводится таблица со списком модулей пространства ядра. Данная функция не работает на Windows 9x

Переключатель "Автозапуск" Если он включен, то в отчет исследования системы выводится таблица со списком автозапускаемых программ. Для каждого элемента автозапуска в примечаниях указано, каким образом он стартует.

Переключатель "Настройки SPI/LSP" Если он включен, то в отчет исследования системы выводится таблица со списком модулей расширения SPI (NSP и TSP провайдеры)

Переключатель "Порты TCP/UDP" Если он включен, то в отчет исследования системы выводится таблица открытых портов TCP/UDP (на Windows XP и 2003 выводится информация о прослушивающем порт приложении)

Переключатель "Модули расширения IE" Если он включен, то в отчет исследования системы выводится таблица со списком модулей расширения Internet Explorer (BHO, панели и т.п.)

Переключатель "Модули расширения проводника" Если он включен, то в отчет исследования системы выводится таблица со списком модулей расширения проводника (explorer.exe). Модули расширения проводника регистрируются в системном реестре и известны вредоносные программы, регистрирующие себя как расширение проводника для обеспечения своего скрытного запуска

Переключатель "Модули расширения системы печати" Если он включен, то в отчет исследования системы выводится таблица со списком модулей расширения ссистемы печати - мониторы печати, провайдеры печати. Модуль расширения является обычной библиотекой DLL и известен ряд троянских программ, применяющих такой метод автозапуска.

Группа параметров "Параметры"

Переключатель "Исключить из протокола файлы, опознанные как безопасные" Если он включен, то из отчета исследования системы исключаются все файлы, опознанные по базе безопасных. В большинстве случаев включение данной опции приводит к существенному сокращению размера протокола и упрощению его анализа.

Переключатель "Добавить протокол последнего сканирования AVZ" Если он включен, то к протоколу исследования системы добавляется текущий протокол AVZ, сформированный в ходе последнего сканирования. Включение данной опции удобно в случае необходимости отправки протокола вместе с результатами исследования системы.

Переключатель "Создать ZIP архив с протоколом исследования системы" Если данный переключатель включен, то помимо протоколов исследования автоматически создается архив формата ZIP, содержащий протокол исследования. Эта опция удобна в случае, если протокол необходимо отправить по почте или поместить в конференцию.

Переключатель "Добавить в протокол интерактивные элементы для генерации скриптов" Включение данного переключателя приводит к добавлению в протокол интерактивных элементов, позволяющих полуавтоматически создавать скрипты. Следует учесть, что при открытии такого протокола в IE может выводиться сообщение системы безопасности о том, что документ содержит активные элементы. Если не разрешить их использование, то протокол откроется, но интерактивные функции в нем будут недоступны.

Переключатель "Создать XML протокол для автоматического анализа" Включение данного переключателя приводит к созданию XML файла, дублирующего HTML протокол. XML файл предназначен для использования в автоматических анализаторах протоколов.

Кнопка "Пуск" Кнопка пуск запускает исследование системы. Перед началом исследования запрашивается имя файла для сохранения протокола. После выбора имени файла проводится исследование системы, формируется файл протокола и выводится запрос на просмотр протокола. В случае согласия пользователя протокол открывается в браузере, применяемом в системе по умолчанию.

Кнопка "Закрыть" Закрывает окно исследования На заметку: Следует учитывать, что наличие в системе антивирусного монитора может замедлить исследование и оно может длиться от 1-2 до 5 минут. Типовое время формирования составляет не более 30 сек. В процессе исследования в нижней части окна выводится прогресс-индикатор. На заметку: Перед запуском исследования системы рекомендуется: 1. Закрыть все неиспользуемые программы 2. Запустить браузер - это позволит анализатору изучить загруженные в его адресное пространство библиотеки. 3. Во время исследования системы не рекомендуется запускать и завершать программы, как-то работать с системой - это может повлиять на результаты анализа.

Восстановление системыВосстановление системы - это особая функция AVZ, которая позволяет восстановить ряд системных настроек, поврежденных вредоносными программами. Микропрограммы восстановления системы хранятся в антивирусной базе и обновляются по мере необходимости.

Восстановление системы

В настоящее время в базе есть следующие микропрограммы:

1.Восстановление параметров запуска .exe, .com, .pif файлов Данная микропрограмма восстанавливает реакцию системы на файлы exe, com, pif, scr. Показания к применению: после удаления вируса перестают запускаться программы.

2.Сброс настроек префиксов протоколов Internet Explorer на стандартные Данная микропрограмма восстанавливает настройки префиксов протоколов в Internet Explorer Показания к применению: при вводе адреса типа www.yandex.ru идет его подмена на что-то вида www.seque.com/abcd.php?url=www.yandex.ru

3.Восстановление стартовой страницы Internet Explorer Данная микропрограмма восстанавливает стартовую страницу в Internet Explorer Показания к применению: подмена стартовой страницы

4.Сброс настроек поиска Internet Explorer на стандартные Данная микропрограмма восстанавливает настройки поиска в Internet Explorer Показания к применению: При нажатии кнопки "Поиск" в IE идет обращение к какому-то постороннему сайту

5.Восстановление настроек рабочего стола Данная микропрограмма восстанавливает настройки рабочего стола. Восстановление подразумевает удаление всех активных элементов ActiveDesctop, обоев, снятие блокировок на меню, отвечающее за настройки рабочего стола. Показания к применению: Исчезли закладки настройки рабочего стола в окне "Свойства:экран", на рабочем столе отображаются посторонние надписи или рисунки

6.Удаление всех Policies (ограничений) текущего пользователя Windows предусматривает механизм ограничений действий пользователя, называемый Policies. Этой технологией пользуются многие вредоносные программы, поскольку настройки хранятся в реестре и их несложно создавать или модифицировать. Показания к применению: Заблокированы функции проводника или иные функции системы.

7.Удаление сообщения, выводимого в ходе WinLogon Windows NT и последующие системы в линейке NT (2000, XP) позволяют установить сообщение, отображаемое в ходе автозагрузки. Этим пользуется ряд вредоносных программ, причем уничтожение вредоносной программы не приводит к уничтожению этого сообщения. Показания к применению: В ходе загрузки системы вводится постороннее сообщение.

8.Восстановление настроек проводника Данная микропрограмма сбрасывает ряд настроек проводника на стандартные (сбрасываются в первую очередь настройки, изменяемые вредоносными программами). Показания к применению: Изменены настройки проводника

9.Удаление отладчиков системных процессов Регистрация отладчика системного процесса позволят осуществить скрытый запуск приложение, что и используется рядом вредоносных программ Показания к применению: AVZ обнаруживает неопознанные отладчики системных процессов, возникают проблемы с запуском системных компонент, в частности после перезагрузки исчезает рабочий стол.

10.Восстановление настроек загрузки в SafeMode Некоторые вредоносные программы, в частности червь Bagle, повреждают настройки загрузки системы в защищенном режиме. Данная микропрограмма восстанавливает настройки загрузки в защищенном режиме. Показания к применению: Компьютер не загружается в защищенном режиме (SafeMode). Применять данную микропрограмму следует только в случае проблем с загрузкой в защищенном режиме.

11.Разблокировка диспетчера задач Блокировка диспетчера задач применяется вредоносными программами для защиты процессов от обнаружения и удаления. Соответственно выполнение данной микропрограммы снимает блокировку. Показания к применению: Блокировка диспетчера задач, при попытке вызова диспетчера задач выводится сообщение "Диспетчер задач заблокирован администратором".

12.Очистка списка игнорирования утилиты HijackThis Утилита HijackThis хранит в реестре ряд своих настроек, в частности - список исключений. Поэтому для маскировки от HijackThis вредоносной программе достаточно зарегистрировать свои исполняемые файлы в списке исключений. В настоящий момент известен ряд вредоносных программ, использующих данную уязвимость. Микропрограмма AVZ выполняет очистку списка исключений утилиты HijackThis Показания к применению: Подозрения на то, что утилита HijackThis отображает не всю информацию о системе.

13. Очистка файла Hosts Очистка файла Hosts сводится к поиску файла Hosts, удалению из него всех значащих строк и добавлению стандартной строки "127.0.0.1 localhost". Показания к применению: Подозрения на то, файл Hosts изменен вредоносной программой. Типичные симптомы - блокировка обновления антивирусных программ. Проконтролировать содержимое файла Hosts можно при помощи менеджера Hosts файла, встроенного в AVZ.

14. Автоматическое исправление настроек SPl/LSP Выполняет анализ настроек SPI и в случае обнаружения ошибок производит автоматическое исправление найденных ошибок. Данную микропрограмму можно запускать повторно неограниченное количество раз. После выполнения данной микропрограммы рекомендуется перезагрузить компьютер. Обратите внимание ! Данную микропрограмму нельзя запускать из терминальной сессии Показания к применению: После удаления вредоносной программы пропал доступ в Интернет.

15. Сброс настроек SPI/LSP и TCP/IP (XP+) Данная микропрограмма работает только в XP, Windows 2003 и Vista. Ее принцип работы основан на сбросе и пересоздании настроек SPI/LSP и TCP/IP при помощи штатной утилиты netsh, входящей в состав Windows. Подробно про сброс настроек можно прочитать в базе знаний Microsoft - http://support.microsoft.com/kb/299357 Обратите внимание ! Применять сброс настроек нужно только в случае необходимости при наличие неустранимых проблем с доступом в Интернет после удаления вредоносных программ ! Показания к применению: После удаления вредоносной программы пропал доступ в Интернет и выполнение микропрограммы "14. Автоматическое исправление настроек SPl/LSP" не дает результата.

16. Восстановление ключа запуска Explorer Восстанавливает системные ключи реестра, отвечающие за запуск проводника. Показания к применению: В ходе загрузки системы не запускается проводник, но запуск explorer.exe вручную возможен.

17. Разблокировка редактора реестра Разблокирует редактор реестра путем удаления политики, запрещающей его запуск. Показания к применению: Невозможно запустить редактор реестра, при попытке выводится сообщение о том, что его запуск заблокирован администратором.

18. Полное пересоздание настроек SPI Выполняет резервное копирование настроек SPI/LSP, после чего уничтожает их и создает по эталону, который хранится в базе. Показания к применению: Тяжелые повреждения настроек SPI, неустранимые скриптами 14 и 15. Применять только в случае необходимости !

19. Очистить базу MountPoints Выполняет очистку базы MountPoints и MountPoints2 в реестре. Данная операция нередко помогает в случае, когда после заражения Flash-вирусом в проводнике не открываются диски Для выполнения восстановления необходимо отметить один или несколько пунктов и нажать кнопку "Выполнить отмеченные операции". Нажатие кнопки "ОК" закрывает окно. На заметку: Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки - необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы На заметку: Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы - "Сброс настроек поиска Internet Explorer на стандартные", "Восстановление стартовой страницы Internet Explorer", "Сброс настроек префиксов протоколов Internet Explorer на стандартные" На заметку: Любую из микропрограмм можно выполнять несколько раз подряд без ущерба для системы. Исключения - "5.Восстановление настроек рабочего стола" (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и "10. Восстановление настроек загрузки в SafeMode" (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме).

Стандартные скриптыСтандартные скрипты предназначены для автоматизации основных операций, выполняемых при помощи AVZ. Они хранятся в базе AVZ и обновляются при помощи автоматического обновления. Вызов окна "Стандартные скрипты" производится из меню "Файл/Стандартные скрипты".

Для выполнения одного или нескольких стандартных скриптов необходимо отметить их в списке и затем нажать кнопку "Выполнить отмеченные скрипты". Окно можно закрыть только после завершения последнего из выбранных скриптов - это сделано специально для блокировки органов управления AVZ на время выполнения стандартных скриптов. Для аварийной остановки процесса выполнения скриптов необходимо нажать кнопку "Остановить выполнение". Следует учитывать, что остановка происходит не мгновенно - с момент нажатия кнопки до остановки может пройти несколько секунд. Это нормальное явление, т.к. остановка некоторых операций в ходе их выполнения невозможна. В настоящий момент поддерживаются следующие операции: 1. Поиск и нейтрализации RootKit UserMode и KernelMode. Выполняет поиск руткитов с нейтрализацией всех обнаруженных перехватов 2. Скрипт сбора информации для раздела "Помогите" virusinfo.info. Выполняет операции по проверке компьютера (без лечения) и исследования системы, после чего создает папку LOG в рабочем каталоге AVZ и помещает туда протокол и архив с заподозренными файлами 3. Скрипт лечения/карантина и сбора информации для раздела "Помогите" virusinfo.info. Выполняет операции по проверке компьютера с лечением и выполняет исследование системы, после чего создает папку LOG в рабочем каталоге AVZ и помещает туда протокол и архив с заподозренными файлами 4. Скрипт сбора неопознанных и подозрительных файлов. Выполняет две операции - сканирование системы с карантином всех заподозренных файлов + автоматический карантин с максимальными настройками. В результате в карантин попадают файлы, которые заподозрены AVZ или не опознаны по базе безопасных объектов. 5. Обновление баз с автоматической настройкой. Производит обновление баз, используя различные настройки. Данная операция полезна в случае, если обновление стандартным способом не проходит и выводится сообщение об ошибке. 6. Удаление всех драйверов и ключей реестра AVZ. Производит автоматическое удаление всех драйверов и ключей реестра, которые могли быть созданы в процессе работы AVZ. В обычной ситуации это не требуется, так как AVZ автоматически удаляет ключи и файлы, установленные в систему. Является аналогом деинсталляции и рекомендуется к применению на ПК после завершения использования AVZ

Номера скриптов уникальны и не меняются

при дополнении и обновлении базы. Стандартные скрипты могут вызываться из

скриптов пользователя при помощи функции ExecuteStdScr Резервное копированиеНачиная с версии 4.16 в AVZ поддерживается три вида три вида копирования:

Мастер резервного копирования вызывается из меню "Файл\Резервное копирование"

Для выполнения резервного копирования следует отметить одну или несколько позиций списка и нажать кнопку "Выполнить резервное копирование". Нажатие кнопки "Остановить выполнение" позволяет аварийно прервать выполнение резервного копирования. Процедуры резервного копирования хранятся в обновляемой базе, поэтому список резервируемых настроек может расширяться. После выполнения резервного копирования рекомендуется сохраниться созданные AVZ файлы в надежном месте. Восстановление резервной копии выполняется

запуском соответствующего REG файла - после этого система предложить

импортировать содержимое REG файла в реестр. Мастер поиска и устранения проблемМастер поиска и устранения проблем предназначен для автоматического анализа системы, обнаружения устранимых ошибок и аномалий и их устранения. Мастер во многом аналогичен восстановлению системы AVZ, его главное отличие от восстановления состоит в том, что он автоматически ищет проблемы (в восстановлении системы пользователь должен сам принять решение о том, какие функции восстановления задействовать) и производит более точное и гибкое устранение проблем. Вызов мастера осуществляется из меню "Файл\Мастер поиска и устранения проблем".

Для начала работы с мастером требуется выбрать категорию проблемы. Поддерживаются следующие категории:

После выбора категории следует задать степень опасности проблемы. Анализатор поддерживает три степени опасности - он незначительных проблем до опасных. Степень опасности по сути является порогом срабатывания анализатора

После настройки степени опасности следует нажать кнопку "Пуск" и дождаться завершения процесса анализа (прогресс-индикатор в нижней части окна показывает ход процесса). Найденные проблемы или рекомендуемые операции отображаются в виде списка с возможностью отметки одной или нескольких позиций. Для выполнения процедуры исправления следует отметить один или несколько пунктов в списке и нажать кнопку "Исправить отмеченные проблемы".

Исправление некоторых настроек может негативно сказаться на функционировании системы. На этот случай в мастере поиска и исправления проблем предусмотрена функция записи данных для отката изменений. Для выполнения отката следует выбрать категорию проблемы, после чего перейти на закладку "Отмена изменений". На данной закладке отобразится список отмены - для отмены следует пометить один или несколько пунктов и затем нажать кнопку "Отменить отмеченные изменения". На заметку: Система отмены изменений действует только на реестр - удаление файлов (например кукизов или кешей браузера) является необратимой операцией На заметку: Базы данных системы отмены изменений хранятся в папке

BackUp. Если данная папка недоступна для записи, то мастер поиска будет

успешно работать, но данные для отмены изменений записываться не будут.

Кроме того, следует учесть, что в случае применения мастера для удаления

приватных данных следует также удалить базы системы отмены изменений. Подсистема AVZGuardО технологииТехнология AVZGuard основана на KernelMode драйвере, который разграничивает доступ запущенных приложений к системе. Драйвер может функционировать в системах, основанных на платформе NT (начиная с NT 4.0 и заканчивая Vista Beta 1). Основное назначение - борьба с трудноудалимыми вредоносными программами, которые активно противодействуют процессу лечение компьютера. В момент активации все приложения делятся на две категории - доверенные и недоверенные. На доверенные приложения драйвер не оказывает никакого влияния, в то время как недоверенным запрещаются следующие операции:

Исходно доверенным является только AVZ, но из меню "AVZGuard\Запустить приложение как доверенное" можно запустить любое приложение. Запускаемое таким образом приложение получает статус доверенного. По умолчанию для доверенных приложений действует принцип наследования доверительных отношений - все запускаемые доверенным приложением процессы так-же считаются доверенными.

Назначение:Основным назначением системы является:

Рекомендации:

Особенности выключения ПК при включенном AVZGuard

Поведение различных программ при

включенном AVZGuard непредсказуемо, поэтому настоятельно рекомендуется

закрыть все приложения перед включением AVZGuard и перезагрузиться после

лечение с его использованием. Важно отметить, что AVZGuard не является

системой проактивной защиты или антивирусным монитором - активировать его

нужно только на время борьбы с трудноудаляемыми malware. Управление системой AVZ Guardпроизводится из главного меню.

Включение AVZGuardПункт меню "AVZGuard\Включить AVZGuard" включает систему. По результатам активации выводится диалоговое окно с сообщением о успешном включении или о ошибке. После включения системы пункт меню "Включить AVZGuard" становится неактивным.

Запуск доверенных приложенийПункт меню "AVZGuard\Запустить приложение как доверенное" производит запуск указанного приложения в качестве доверенного. На доверенное приложение не распространяется действие AVZGuard и драйвер защищает доверенное приложение от удаления или модификации. Запуск приложения производится из специализированного окна.

Если запускаемое приложение находится в системной папке или путь к нему задано в строке PATH, то допускается указывать только имя исполняемого файла. Поле "командная строка" позволяет указать командную строку запускаемого приложения (необязательно к заполнению). Кнопка в правой части поля "Приложение" позволяет вызвать стандартный диалог выбора файла.

Отключение AVZGuardПункт меню "AVZGuard\Отключить AVZGuard" производит отключение системы AVZGuard. Перед отключением выводится запрос подтверждения операции отключения. После выключения AVZGuard все работающие приложения вновь получают полный контроль над системой, драйвер выгружается.

Добавление работающего процесса в список доверенныхВ AVZGuard предусмотрена возможность добавления работающего процесса в список доверенных. Выполнять данную операцию не рекомендуется, т.к. запущенный до включения AVZ Guard процесс может содержать троянские потоки или руткит-перехватчики. Тем не менее в случае необходимости данная операция выполняется из диспетчера процессов AVZ - при включенном AVZ Guard всплывающее меню таблицы процессов содержит подпункт "AVZGuard - считать процесс доверенным".

Включение AVZ Guard при запуске AVZЕсли в проверяемой системе работает противодействующее работе AVZ вредоносное приложение, то включение AVZGuard рекомендуется осуществить при помощи ключа командной строки "AG=Y". Данный ключ анализируется непосредственно в момент запуска AVZ, до инициализации его рабочих окон.

Управление из скриптовДля управления подсистемой AVZGuard из

скриптов предусмотрены функции SetAVZGuardStatus

и GetAVZGuardStatus AVZGuard и антируткитПосле включения AVZGuard антируткит режима ядра блокируется, а антируткит режима UserMode продолжает нормальную работу. Особенностью AVZGuard является возможность распространения действия UserMode антируткита AVZ на другие процессы. Для этого необходимо действовать по следующей схеме:

При помощи меню "AVZGuard\Запустить приложение как доверенное" запустить любое приложение, которое мы хотим запустить в защищенном от руткита режиме. С высокой степенью Эту особенность очень удобно применять для запуска по

описанному выше алгоритму антивирусных приложений, которые не оснащены

функцией защиты от руткитов. Экспериментально установлено, что по описанному

алгоритму можно нейтрализовать HackerDefender и аналогичные ему руткиты

UserMode. Подсистема AVZPMТехнология AVZPM основана на KernelMode Boot драйвере, который осуществляет слежение за запуском процессов и загрузкой драйверов. Драйвер написан в строгом соответствии с MSDN и рекомендациями Microsoft для минимизации его воздействия на систему и снижения вероятности конфликта с другим антивирусным программным обеспечением.

Назначение:

Собираемая драйвером информация используется различными системами AVZ: